Next: 2 Chiffrement monoalphabétique

Up: La cryptographie

Previous: Introduction

Contents

1 Ce qu'est un système cryptographique

Dans la situation générique exposée plus haut, on appelle texte

clair l'information qu'Alice veut envoyer à Bob. Il faut bien comprendre

qu'il peut s'agir ici de n'importe quel type de données, le terme

« texte » étant employé largement. Par exemple, Alice pourrait

vouloir envoyer un texte en français, un morceau de musique, ou un

fichier informatique. Le texte clair est chiffré et ensuite envoyé

à travers un canal vers Bob.

Un système cryptographique comporte cinq composantes de base:

- Un ensemble fini de blocs de texte clair possibles, que l'on identifie

. Un exemple d'un tel ensemble pourrait être les 26 lettres de

l'alphabet ou les deux valeurs possibles d'un bit.

. Un exemple d'un tel ensemble pourrait être les 26 lettres de

l'alphabet ou les deux valeurs possibles d'un bit.

- Un ensemble fini de blocs de texte chiffré possibles, que l'on identifie

.

.

- Un ensemble fini de clés possibles, que l'on identifie

. La clé

pourrait être un nombre, un mot-clé, un paquet de cartes dans un ordre

prédéterminé.

. La clé

pourrait être un nombre, un mot-clé, un paquet de cartes dans un ordre

prédéterminé.

- Un ensemble de règles de chiffrement possibles, que l'on identifie

. Il s'agit ici de transformations mathématiques distinctes mais

semblables.

. Il s'agit ici de transformations mathématiques distinctes mais

semblables.

- Un ensemble de règles de déchiffrement possibles, que l'on identifie

.

.

Ces composantes sont liées d'une façon spéciale: pour toute clé de

chiffrement  , une règle de chiffrement

, une règle de chiffrement

lui

est associée, ainsi que la règle de déchiffrement correspondante

lui

est associée, ainsi que la règle de déchiffrement correspondante

.

La fonction de chiffrement

.

La fonction de chiffrement  opère sur un bloc de texte clair

opère sur un bloc de texte clair

et en fait un bloc de texte chiffré

et en fait un bloc de texte chiffré  , c'est-à-dire

que

, c'est-à-dire

que

. La règle de déchiffrement

. La règle de déchiffrement  opère

en sens contraire:

opère

en sens contraire:

.

.

La propriété la plus importante est le fait que

pour tout bloc de texte de clair  . Cette relation indique

que le déchiffrement du texte chiffré donnera toujours le texte clair.

Sans cette propriété, il serait impossible de retrouver l'information

du départ.

. Cette relation indique

que le déchiffrement du texte chiffré donnera toujours le texte clair.

Sans cette propriété, il serait impossible de retrouver l'information

du départ.

De façon pratique, un bon système cryptographique sera un système

où

est facile à calculer rapidement;

est facile à calculer rapidement;

- il est très difficile de trouver

à partir de la valeur de

à partir de la valeur de

si l'on ne connait pas

si l'on ne connait pas  .

.

On atteindra le deuxième but de deux façon: en augmentant l'étendue

de  de façon à augmenter le nombre de

de façon à augmenter le nombre de  possibles, et en utilisant

une fonction

possibles, et en utilisant

une fonction  qui ne donne absolument aucun indice sur la

nature de

qui ne donne absolument aucun indice sur la

nature de  . Une telle fonction est dite irréversible.

La plupart des fonctions arithmétiques sont réversibles. Par exemple,

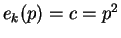

si la fonction de chiffrement est

. Une telle fonction est dite irréversible.

La plupart des fonctions arithmétiques sont réversibles. Par exemple,

si la fonction de chiffrement est

et qu'on obtient

une valeur de

et qu'on obtient

une valeur de  égale à , on pourra savoir que

égale à , on pourra savoir que  en utilisant

la fonction inverse

en utilisant

la fonction inverse

(voir figure 1).

(voir figure 1).

Figure 1:

|

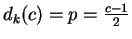

Toutefois, si la fonction de chiffrement est, par exemple, une fonction

du type

, il pourra exister plusiers de valeurs de

, il pourra exister plusiers de valeurs de

possibles pour chaque

possibles pour chaque  (voir figure 2).

(voir figure 2).

Figure 2:

|

Ce type de fonction irréversible est utilisée dans les algorithmes

modernes les plus puissants. Elle tire son pouvoir de l'arithmétique

modulaire, laquelle fut utilisée dès le tout début, lorsque la cryptographie

elle-même faisait ses débuts.

Next: 2 Chiffrement monoalphabétique

Up: La cryptographie

Previous: Introduction

Contents

Simon Perreault

2002-06-02